Seguridad en banca online: algunas medidas anti-phishing

Los ataques de phishing son cada vez más sofisticados y, mientras, el usuario final, que no tiene ningún interés en aprender nada de seguridad informática, se ve cada vez más indefenso. En este artículo, vamos a hablar de algunas de las medidas tomadas por los bancos para evitar ataques por phishing.

Estoy seguro de que, después de escribir este artículo, alguien posteará un comentario diciendo que la solución pasa por «educar» al usuario. Seamos realistas. Yo no quiero saber cómo funciona una lavadora. No me interesa. Si se sale el agua llamo al técnico y punto. Que nadie me diga que tengo que saber que la lavadora tiene tal y cual mecanismo de seguridad… No quiero saberlo. Pues lo mismo aplica a la banca online. Y no, el candadito no sirve para mucho…

Acceso con NIF/DNI u otros datos personales

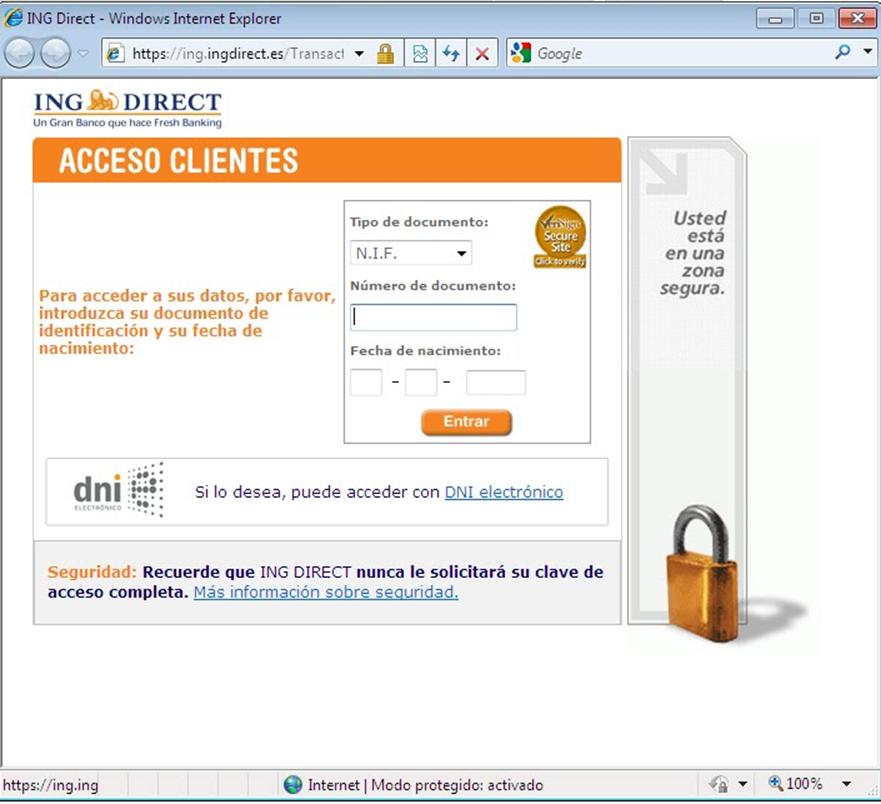

Aquí podemos ver la web de ing-direct

Podéis ver que está pidiendo unos datos personales no demasiado difíciles de conseguir (NIF y fecha de nacimiento). Alternativamente, aunque a día de hoy muy poca gente lo usa, puede usarse el dni-electrónico.

Algunas entidades permiten el acceso en modo de lectura a los datos de los clientes con esta sola información personal.

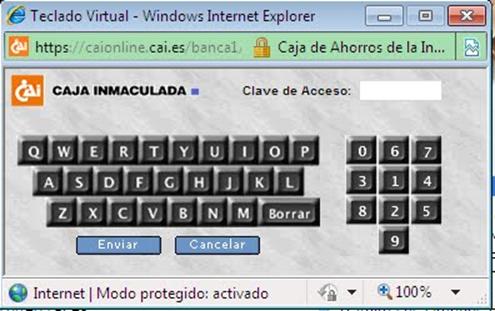

Teclados virtuales

Para evitar los ataques con los keyloggers básicos, se comenzaron a usar teclados virtuales, donde los usuarios deben hacer «click» sobre las letras, en lugar de usar su propio teclado. El problema es que TODOS los troyanos bancarios actuales van guardando pantallazos cada vez que haces click, con lo que la medida resulta de bien poca utilidad.

Por eso mismo, este tipo de acceso con usuario y password, bien sea un password como tal o un dato personal tipo NIF, sólo da acceso en modo lectura a las cuentas. No podemos hacer ninguna transacción. Con ánimo de dar una segunda validación al usuario se introdujeron las tarjetas de coordenadas.

Tarjetas de coordenadas

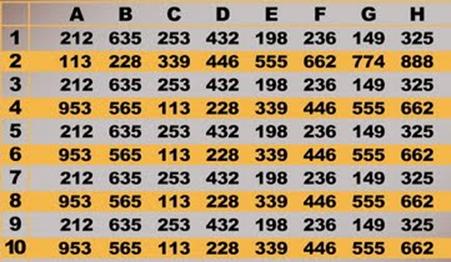

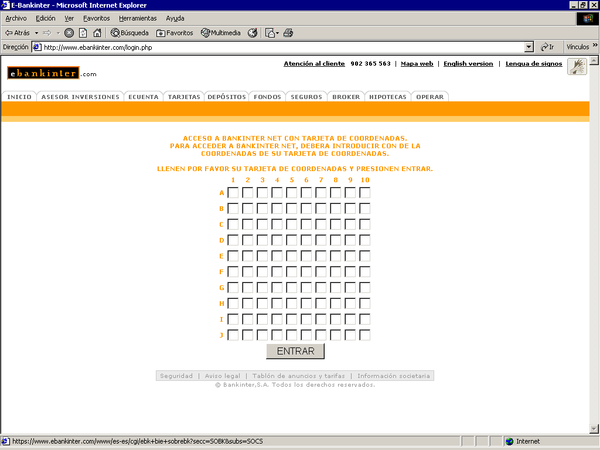

Una tarjeta de coordenadas no es más que una tabla alfanumérica que se le entrega en mano al usuario en la oficina (bueno, supuestamente en mano y supuestamente sólo en la oficina). El titular de la cuenta es el único poseedor de la tarjeta.

Cuando el titular va a efectuar una transacción se le pide que indique el valor de una de las celdas, por ejemplo la A7. Para evitar intentos por fuerza bruta la cuenta se bloquea al tercer error.

Las tarjetas de coordenadas tienen dos problemas:

- con un poco de paciencia, y si el usuario va haciendo transacciones, al final tendremos suficientes valores como para poder saltarnos el mecanismo.

- un troyano puede simplemente pedir todas las coordenadas. El siguiente pantallazo, sacado de hispasec, lo ilustra

De nuevo, el usuario se ve indefenso, incluso contando con su tarjeta de coordenadas.

Avisos por SMS

Algunas entidades, sino todas, ofrecen la posibilidad de enviar un aviso por SMS cada vez que se produce una transferencia de más de, digamos, 600 euros (una cantidad suficientemente alta como para ser serio). Esto tiene dos problemas:

- los bancos cobran el servicio, por lo que los usuarios, hartos de comisiones, lo rechazan.

- los phishers lo saben y hacen transferencias de cantidades menores, en torno a los 300 euros, por las cuales no suele haber alertas.

Tokens

Un ejemplo de token sería el dni-electrónico. Pero, a día de hoy, casi nadie dispone de un lector de dni-electrónico en su casa, así que podemos irnos olvidando. Si bien es cierto que en el futuro esto no será así. Muchos bancos, véase ing-direct en el pantallazo de arriba, permiten loggear con el dni.

Otros tokens criptográficos serían mucho más caros y por lo tanto no son una medida práctica.

Clave única por un canal alternativo

Estamos como al principio. Un troyano tiene acceso a todo lo que enviemos al PC del usuario y, en plazo medio, a la tarjeta de coordenadas completa, lo cual hace que sea útil tan sólo como medida paliativa.

Por lo tanto, debemos pensar en enviar una clave de uso único por un medio distinto al PC del usuario. La alternativa más normal sería un SMS. Este método, que ya está en uso en algunas entidades, tira por tierra cualquier intento de phishing convencional y es, desde luego, la tendencia actual.

Dado que el phiser no tiene acceso a los SMS del usuario, no hay forma de que consiga la siguiente clave, necesaria para validar la transacción.

CONCLUSIONES

En este artículo, hemos tocado alguna de las medidas anti-phishing que implementan hoy en día los bancos, desde la ya más que obsoleta usuario/password a la validación por clave única vía SMS, que está en alza.

Como hemos apuntado, confiar en la educación del usuario en temas informáticos no es la solución al problema. Debe proveerse al usuario de un sistema seguro para dar el visto bueno a sus transacciones, y debe hacerse asumiendo que su ordenador está infectado. La única alternativa razonable es el envío de una clave única por un canal alternativo, como pueda ser un SMS.

Si bien este sistema tiene algunos inconvenientes, por ejemplo pérdida de cobertura, desde luego ofrece una seguridad más que razonable y a un precio irrisorio comparado con cualquier otro tipo de «token» criptográfico que pueda usarse.

Por último, notar que ni siquiera hemos mencionado ataques vía XSS a bancos, que pudieran facilitar un ataque posterior de phishing. A día de hoy, y con el nivel de seguridad existente en las webs de los bancos, intentar esto es una pérdida de tiempo. Es más fácil atacar al cliente.

Entradas relacionadas