Los mejores juegos de zombies en Flash

Grrrrrrrrrrr, ¡los juegos flash! ¡AMAMOS LOS JUEGOS FLASH! Ordenadores poderosísimos y ultra caros que, hoy por hoy, solo usamos para jugar juegos online. Cualquiera podrá decir que es un desperdicio (y tienes razón), pero estas creaciones independientes son tan pero tan adictivas que ni nos hables de Resident Evil 5, ¡que estamos jugando Mushroom Revolution! Puede que a ti no te gusten tanto como a nosotros, pero si hay algo que seguro te gustan son los zombies*.

Los zombies no solo invaden cementerios, calles y películas de Hollywood. Desde hace un tiempo en adelante, la horda también plaga la web, en busca de cerebros que estrujar y personas que divertir. Cerebros, cerebros y más cerebros han quedado cautivados de un «género» que, si en algún lugar brilla, es en Internet. ¿Quieres juegos de zombies? Pues aquí hemos confeccionado una lista de los que nosotros consideramos los mejores. ¡A matar no-muertos!

Leer más…

Fertigo – Fuente Gratis de la Semana

Seguimos coleccionando las más bellas fuentes de texto gratis de alta calidad, que pueden ser utilizadas para proyectos tanto privados como profesionales, sin restricción alguna. Son difíciles de encontrar, pero la búsqueda, sin duda vale la pena.

ITIL para el DBA (Administrador de base de datos)

¿Qué es ITIL?

ITIL es sinónimo de Librería de Infraestructura de Tecnología de la Información. Es un estándar del gobierno de Reino Unido que ha sido objeto de varias revisiones. La última es ITILv3.

¿En qué está centrado ITILv3?

ITIL en los acuerdos generales con los procesos relacionados a la gestión del servicio. Esto incluye cuestiones relacionadas con la gestión de incidentes, gestión de problemas, gestión de configuración, gestión de cambios, gestión de versiones.

Leer más…

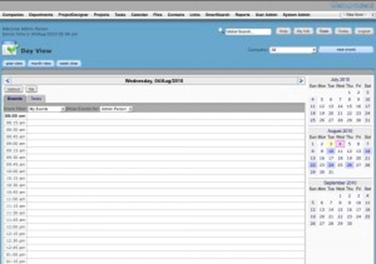

Gestión de Proyectos de Código Abierto con web2Project

Es fácil pasar por alto los proyectos de código abierto cuando exploras herramientas de gestión de proyectos. Pero una herramienta de código abierto como web2Project puede ser la forma más fácil de elegir una herramienta que seguirá creciendo con tus necesidades. Web2Project permite mirar al futuro de lo que tu organización necesita, mientras aun te permite trabajar hoy.

Es fácil pasar por alto los proyectos de código abierto cuando exploras herramientas de gestión de proyectos. Pero una herramienta de código abierto como web2Project puede ser la forma más fácil de elegir una herramienta que seguirá creciendo con tus necesidades. Web2Project permite mirar al futuro de lo que tu organización necesita, mientras aun te permite trabajar hoy.

Leer más…

Javascript: Criptografía

Una colección de esquemas de criptografía del lado del cliente y una lista de bibliotecas JavaScript relacionadas con la criptografía.

Leer más…

Librería Javascript para hacer una línea de tiempo cronológica Chronoline.js

Chronoline.js es una librería para hacer una línea de tiempo cronológica de eventos en una escala de tiempo horizontal. A partir de una lista de fechas y eventos, puede generar una representación grafica de los horarios, los acontecimientos históricos, fechas límite y mucho más.

Diferencias entre programadores Junior, Semi Senior y Senior

¿Cuáles son las principales diferencias entre un programador junior, un semi senior y un senior?

¿Cuáles son las principales diferencias entre un programador junior, un semi senior y un senior?

Durante las últimas semanas recibí algunas consultas sobre este tema, lo que me motivó a escribir este artículo.

No es un tema de simple respuesta. Incluso buscando en Google no se encuentran respuestas maravillosas sobre el asunto.

Lo que sucede en realidad es que las diferencias entre los distintos «niveles» dependen de las necesidades y la cultura de cada organización y de cada equipo. En distintos entornos lo que diferencia a un senior de un junior puede variar.

Leer más…

Colores Extremos

Hoy es un día duro y las conversaciones con los colegas no son nada esclarecedoras. Sin embargo, siempre hay una serie de tareas que se tienen que hacer hasta el final del día. Para despertar la imaginación y sobrepasar el bloqueo de creatividad ofrecemos puntos breves, atractivos enfoques de diseño, ideas interesantes y soluciones inusuales.

Hoy día la inspiración es toda acerca de algunas páginas muy coloridas. Prepárate para algunos colores extremos.

Mi travesía hacia la maestría del yoyo

Cuando tenía 14 años, tenía baja autoestima. Sentía que no tenía talento.

Un día, compré un yoyo. Cuando probé mi primer truco, se parecía a esto. No podía hacer siquiera el truco más simple, pero eso era lo normal para mí, porque no era diestro y odiaba a todos los deportes. Pero después de practicar por una semana, mis lanzamientos se volvieron más como este. Un poco mejor. Pensé: «El yoyo es algo en lo que puedo ser bueno», por primera vez en mi vida. Encontré mi pasión. Pasaba todo mi tiempo practicando. Me pasaba horas y horas al día desarrollando mis habilidades hasta el nivel siguiente.

Bots Utiles para Google Talk que debes agregar como Amigos

Puedes hacer muchas cosas interesantes con Google Talk, como conseguir notificaciones de alerta, guardar favoritos de delicious, gestionar calendarios web, establecer recordatorios, escribir blogs, y mucho más.

Estas características pueden ser fácilmente integradas en Google Talk a través de «bots» que, en simple Inglés, son como los amigos virtuales que están en línea 24 × 7 y siempre responderán con una sonrisa a tus preguntas o peticiones.

Leer más…