PCI-DSS y virtualización

No es ningún secreto que, principalmente por ahorro de costes, más y más servicios se están virtualizando.

Tipicamente, donde antes había montones de servidores dedicados ahora tenemos un único servidor que tiene configuradas varias máquinas virtuales; una con el servidor web, otra con la base de datos SQL.

Por otro lado, normativas como la de PCI-DSS, que es de obligado cumplimiento para todas aquellas entidades que manejen datos de tarjetas de crédito (bancos, etc), cada vez son más exigentes y amplían el número de elementos auditados. Donde antes se decía que los servidores por los que circulen datos de tarjetas deben tener antivirus instalados, ahora se extiende a todos los servidores que formen parte de la misma intranet.

Así pues, en este caos de redes, servidores, servicios, datos confidenciales, cifrados, etc… ¿dónde queda el papel de la virtualización con respecto al cumplimiento de PCI-DSS?

Sin ánimo de ir al detalle, veamos unos cuantos puntos que, como poco, habría que mirar como «difíciles de cumplir» o «poco realistas».

Leer más…

Contraseñas Hash

Hash es un método criptográfico que proporciona codificación de la información en un solo sentido, por lo cual se obtiene un valor hash a partir del valor original. Este valor hash sólo puede reproducirse utilizando la misma información de nuevo, y es imposible recuperar la información original a partir del hash. La fortaleza del algoritmo de hash se encuentra en estos hechos.

Esto las hace perfectas para encriptar contraseñas al momento de almacenarlas, tanto como para comprobar una contraseña, se calcula y compara el hash, en lugar de la contraseña plana.

Leer más…

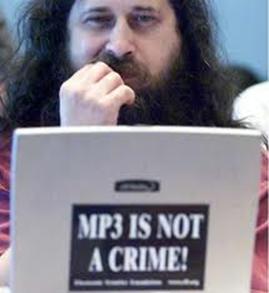

Richard Stallman ha estado en lo correcto

Richard Stallman ha estado en lo correcto todo este tiempo

Richard Stallman ha estado en lo correcto todo este tiempo

*Traducción a cargo de Carolina Flores Hine, del artículo «Richard Stallman Was Right All Along» escrito por Thom Holwerda el 2 de enero de 2012 y publicado en OS News*

Al terminar el año pasado, el presidente Obama firmó la ley que permite detener indefinidamente a sospechosos de terrorismo sin que exista alguna especie de juicio o debido proceso. Los manifestantes pacíficos de movimientos de ocupación [Ocuppy] de todo el mundo han sido etiquetados como terroristas por las autoridades. Iniciativas como SOPA promueven el monitoreo diligente de canales de comunicación. Hace treinta años, cuando Richard Stallman lanzó el proyecto GNU y durante las siguientes tres décadas, sus perspectivas -algunas veces- extremas y sus payasadas fueron ridiculizadas e ignoradas como paranoia. Pero aquí estamos, 2012, y sus «¿qué pasaría si?» que alguna vez fueron paranoides se han convertido en realidad.

Leer más…

Cómo recuperar la lista de amigos de un usuario de Facebook

A veces puedes necesitar recuperar la lista de amigos de un usuario en Facebook. Puedes recuperar la lista de amigos del usuario de varias maneras. Usando la nueva api Graph puedes recuperar la lista de amigos o puedes llamar a una API legado para recuperar lista de amigos.

A veces puedes necesitar recuperar la lista de amigos de un usuario en Facebook. Puedes recuperar la lista de amigos del usuario de varias maneras. Usando la nueva api Graph puedes recuperar la lista de amigos o puedes llamar a una API legado para recuperar lista de amigos.

Leer más…

Los 10 mejores trucos tecnológicos para ahorrar tiempo

He notado algo interesante sobre la sociedad y la cultura. Todo lo arriesgado requiere una licencia: aprender a conducir, poseer armas, casarse.

Esto se aplica a todo lo arriesgado, menos a la tecnología. Por algún motivo, no hay un programa de estudios estandarizado, no hay una formación básica. Es como que te dan el ordenador y te echan del nido. ¿Cómo se supone que hay que aprender estas cosas? Por ósmosis. Nadie nunca se sienta y te dice: «Así es como funciona». Así que hoy les voy a contar 10 cosas que pensaban que todo el mundo sabía, pero parece que no.

CMMI vs SCRUM o CMMI con SCRUM

En esta ponencia a modo de pelea se encuentran defendiendo sus modelos, JuanJo Cukier y Thomas Wallet, cada uno con experiencia es su campo.

CMMI es el modelo de facto para el desarrollo y mantenimiento de software, con más de 30 años en el mercado y miles de implantaciones en todo el mundo. Los últimos años, sin embargo, han visto un enorme crecimiento en metodologías ágiles, particularmente Scrum.

Leer más…

Lista Completa de las mejores Herramientas SEO

¿Cuáles son las mejores formas de impulsar su posición en los motores de búsqueda? ¿Qué palabras clave debería utilizar en sus páginas web? Y qué herramientas debe utilizar para mejorar la calidad de los enlaces de regreso, la popularidad de enlaces y Google Pagerank?

Te entregamos las respuestas. Esta es la lista de SEO más útiles herramientas que podría utilizar, desarrollar y optimizar su próximo sitio web. Nuestra elección personal: 156 Herramientas SEO – una de las listas más grandes con referencias esenciales y herramientas SEO.

Tenemos una mente de colmena

Cada decisión que haces es esencialmente un acto de comité. Los miembros hablan, las opciones son sopesadas, y, finalmente, una sola propuesta de acción sera aprobada por consenso. El comité, por supuesto, es la sociedad del denso tejido de neuronas en tu cabeza. Y aprobado por consenso, en realidad es sólo una manera delicada de decir que la oposición fue silenciada.

Cada decisión que haces es esencialmente un acto de comité. Los miembros hablan, las opciones son sopesadas, y, finalmente, una sola propuesta de acción sera aprobada por consenso. El comité, por supuesto, es la sociedad del denso tejido de neuronas en tu cabeza. Y aprobado por consenso, en realidad es sólo una manera delicada de decir que la oposición fue silenciada.

Nuestro cerebro parece que no funciona mediante la generación única de acciones correctas y de ejecutarlas en serie, sino que representa muchas posibilidades en paralelo, y suprime todas menos una. Leer más…

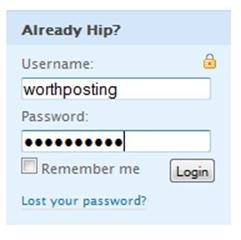

Recupera contraseñas ocultas en el navegador

¿Alguna vez has utilizado la opción de recordar contraseña en tu navegador y luego te olvidas la contraseña. Si quieres ver cuál es la contraseña que has escrito existe un pequeño truco que se puede utilizar. Simplemente escribe el código JavaScript en la barra de direcciones de su navegador.

Luchando para lograr la Bandeja de entrada Cero. ¡Convertirlo en un juego!

Para muchos de nosotros, «Buzón Cero» es el santo grial inalcanzable de la organización del correo electrónico y la productividad. Si bien llegar a bandeja de entrada Cero en un período de esfuerzo concertado sólo toma un poco de tiempo y se siente muy gratificante, manteniendo la bandeja de entrada vacía – religiosamente tratas los mensajes de correo electrónico a medida que los lees, y archivas/respondes/clasificas según sea necesario – es difícil, especialmente cuando los nuevos mensajes siguen apareciendo y el «trabajo real» se mantiene en el camino.

Leer más…